Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

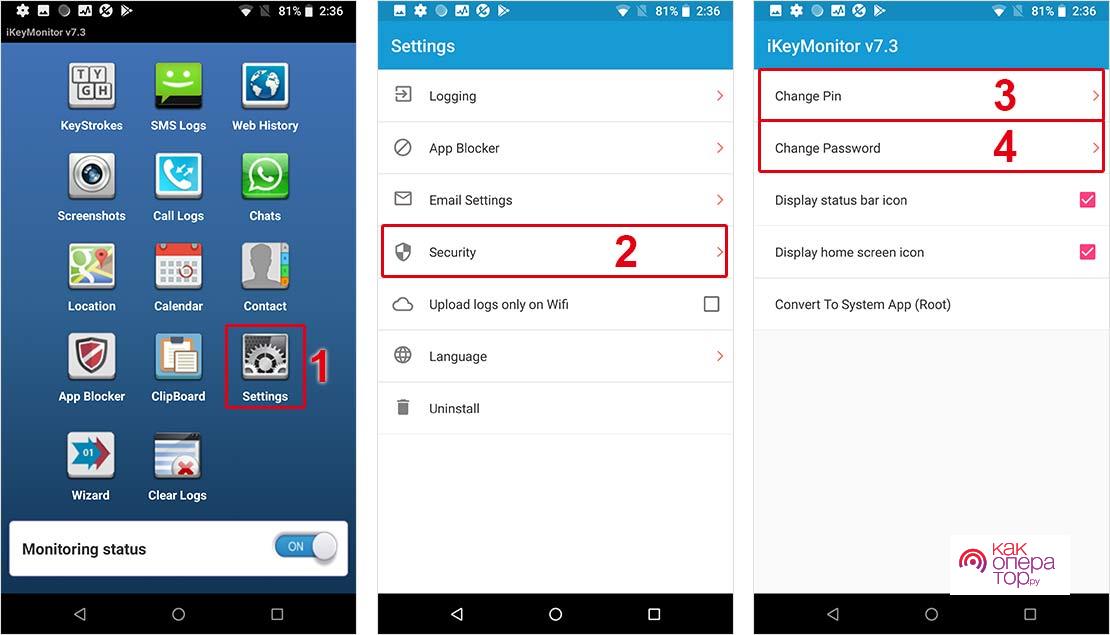

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

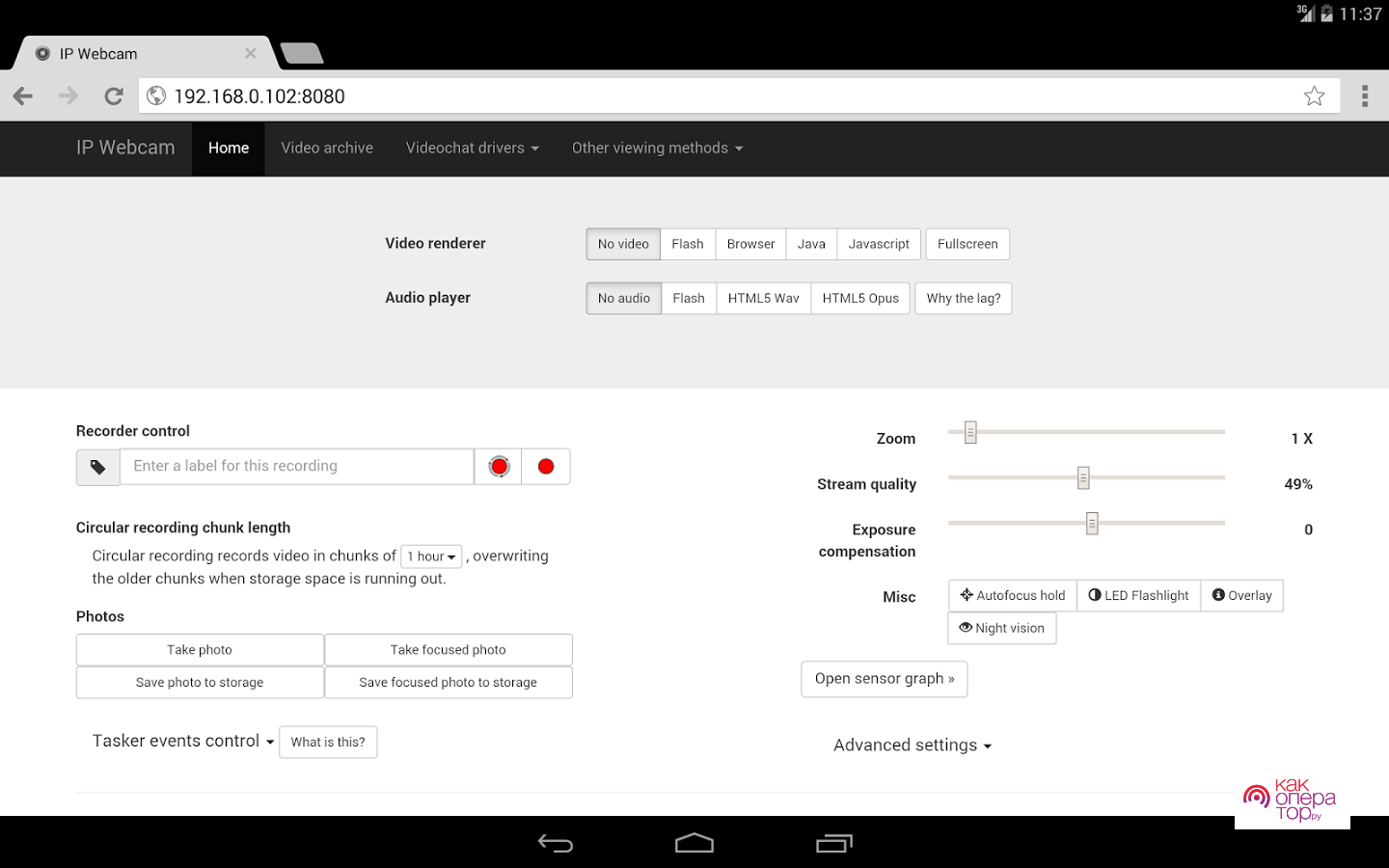

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

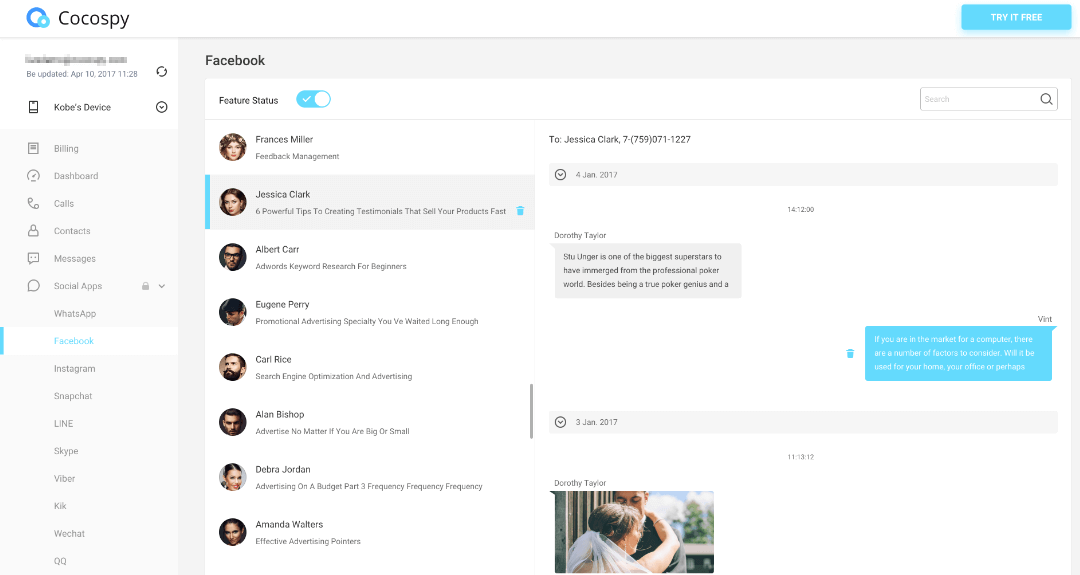

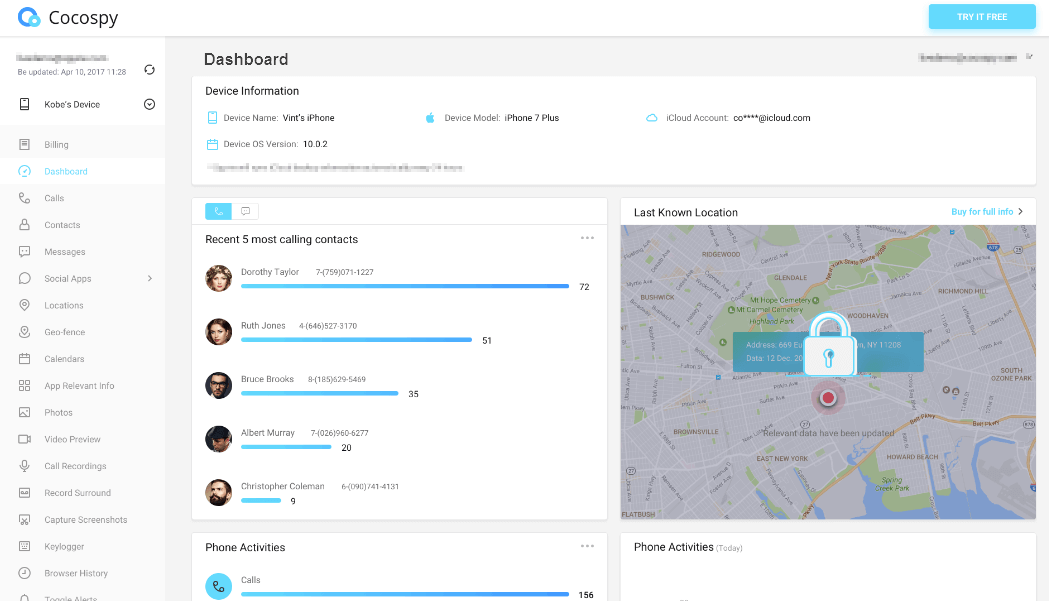

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Мобильный телефон стал местом сосредоточения всей информации. Именно поэтому многие пытаются взломать его для получения доступа к паролям различных аккаунтов и личным файлам. Выделяют большое количество способов, как это можно сделать. Взлом осуществляется удаленно при подключении устройства к Wi-fi или иной сети. При этом владелец устройства может не подозревать, что посторонние люди получили доступ.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

Многие считают, что взломать устройство на Android или другой операционной системе можно только при получении к нему прямого доступа. Но при подключении wifi мобильный телефон становится частью большой сети.

После взлома злоумышленники получают полный доступ к памяти, истории и другим моментам. При подключении вай фай или другой сети они смогут совершать голосовые звонки, отправлять текстовые сообщения, удалять сообщения и настраивать все параметры.

Чаще всего удаленный доступ получают для использования личной информации абонента. Это касается доступа к различным приложениям, банковским и электронным счетам, адресам электронной почты.

При получении доступа к Андроид злоумышленники смогут скачать фотографии, переписки, аккаунты приложений и многое другое. Для большинства это равносильно вторжению в личную жизнь.

Зачем нужен взлом чужого телефона

Получение удаленного неразрешенного доступа к устройству на Андроид равносильно вторжению в личную жизнь. Именно поэтому владелец может обратиться в правоохранительные органы по факту взлома и написать заявление. Часто смена паролей не помогает со сложившейся ситуацией.

Часто встречается ситуация, когда в поиске доступа обращаются за помощью близкие люди. Это связано с волнением по поводу ребенка, а также при подозрении об измене. В интернете встречается большое количество приложений, которые связаны с удаленным взломом.

Недоверчивые руководители также взламывают устройства своих подчиненных. Это касается служебных устройств. Процесс предусматривает получение доступа удаленно по сети. Сделать это можно несколькими способами, все зависит от сложности поставленной задачи.

Какими способами можно взломать телефон

Существует большое количество способов, как подключиться к мобильному устройству. Выбор осуществляется в зависимости от поставленной задачи. Первый предусматривает использование специальных программ для удаленного доступа для взлома пароля. Один из способов предусматривает обращение в компанию, которая специализируется на предоставлении подобных услуг.

Существует большое количество программ, которые позволяют получить удаленный доступ. Для этого не требуются пароли, а также большие знания программиста. Жертва не сможет узнать о том, что с устройства считывается информация. Подбор данных осуществляется автоматически. Однако есть и недостаток – обходятся такие приложения дорого, вероятность получения удаленного доступа относительно невелика. Программы шпионы делятся на две категории:

- С доступом к мобильному устройству. В эту категорию относят много приложений, они работают на телефоне. Поэтому главное условие заключается в их установке на устройстве жертвы. Владелец должен установить утилиту, после чего информация будет передаваться на удаленный сервер. Для этого не потребуется пароль и другие данные. Установка и настройка совершается только один раз .

- Без доступа к мобильному устройству. На сегодняшний день встречается большое количество случаев, когда взлому подлежит удаленный сервер хранения информации. При синхронизации все данные передаются на облачное хранилище. При этом требуется пароль и другие данные. Распространенная ситуация связана с использованием iCloud при подключении к устройству Apple. Недостаток у подобного метода заключается в том, что не все используют облачное хранилище, а синхронизация информации происходит с определенным периодом.

Без специальной программы для реализации подобной задачи не обойтись. Вручную взломать сеть получится только у программистов с большим опытом работы.

Приложения для удаленного доступа к чужому телефону

Специальные приложения обеспечивают связь при подключении к интернету. Они специально создаются для изменения системных папок и файлов. После этого при каждом подключении к интернету устройство будет передавать все файлы. Наиболее распространено следующее программное обеспечение:

- IP Webcam.

- iKeymontor.

- mSPY.

- Spyzie.

Программы устанавливают многие пользователи. Поэтому не нужно сомневаться в качестве предоставляемых услуг.

Каждый вариант характеризуется своими особенностями, которые должны учитываться. Некоторые позволят получить доступ к мобильным устройствам соседа, другие считаются профессиональным решением, который дает полный доступ и возможность удаленного управления.

Большинство приложения распространяется бесплатно. Однако их функционал существенно урезан, есть проблемы с удаленным доступом. Для полноценного отслеживания лучше доверять продукту компаний, которые берут абонентскую или фиксированную плату. За счет этого они получают финансирование, которое позволяет постоянно поддерживать проект.

iKeymonitor

Одно из популярных предложений. Особенность заключается в кейлоггере – специальная функция, которая позволяет взломщику удаленно использовать клавиатуру для ввода информации. Еще одна особенность касается возможность установки на различных платформах. Есть версия для Андроид или Mac. Инструкция по использованию:

- Через страничку создается личный аккаунт.

- На мобильном устройстве, которое подвергается взлому, нужно зайти на сайт и вести данные для входа.

- На специальной странице расположен файл, который должен быть загружен на устройство.

- Программа проводит сбор всей нужной системной информации.

Удаленный доступ можно получить с официального сайта разработчика. В этом случае можно избежать вредоносных программ и файлов, которые могут попасть на ПК.

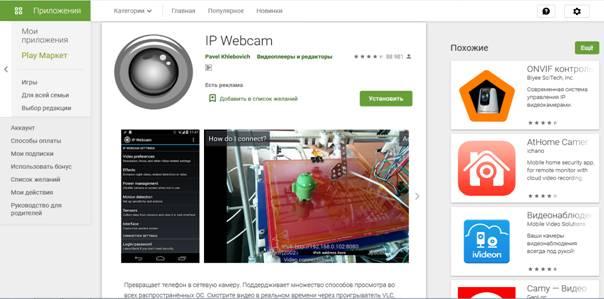

IP Webcam

Этот вариант подходит не для удаленного управления, а шпионажа. Это связано с тем, что можно следить за устройством жертвы. Для этого используется фронтальная или основная камера устройства. Также есть возможность просмотра информации, которая храниться на памяти. Единственный недостаток – рассчитана программа исключительно на операционную систему Android.

Для взлома камеры мобильного телефона нужно выполнить ряд шагов. Они следующие:

- Устанавливается IP Webcam на мобильном телефоне жертвы и втором, который будет использоваться для мониторинга.

- Запускается программа, и нажимается клавиша Start server.

- После этого произойдет передача видео и фото. В нижней части экрана есть адресная строка, с которой копируется информация и вводится в браузер.

Владелец не должен знать, что шпион установлен. Для этого в настройках делается клик по кнопке Run in background. Еще один недостаток заключается в том, что будет использоваться большое количество энергии для передачи информации.

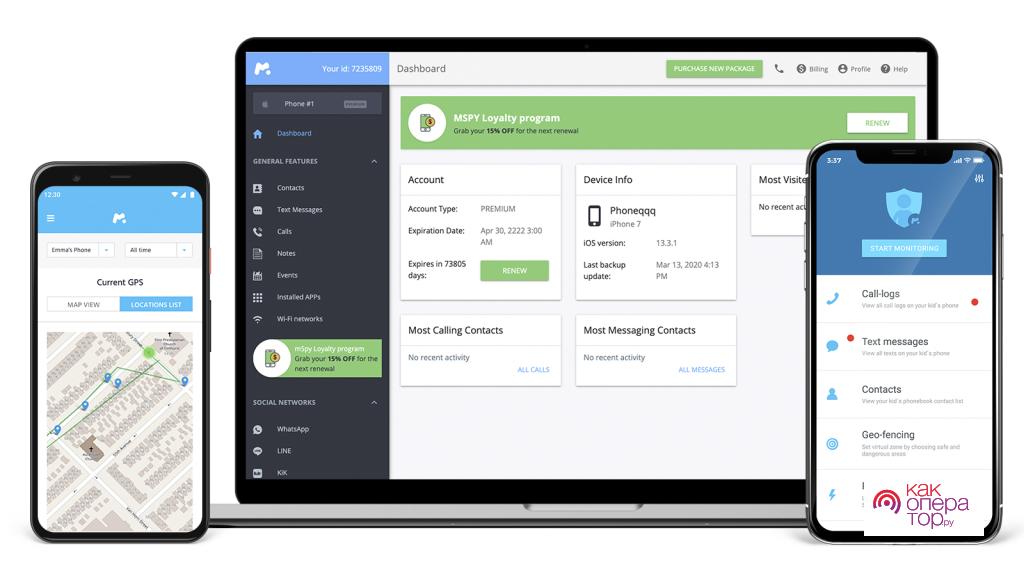

MSPY

MSPY – считается самым популярным шпионом, который по сетям позволяет взламывать чужие устройства. К особенностям относят несколько моментов:

- Кейлоггер – возможность восстановления информации, которая набиралась ранее на клавиатуре.

- Geo-Fencing – функция, которая отображает информацию о текущем местоположении.

- Отслеживание действий в соц сетях – получает доступ к социальным сетям, для его не требует подбор информации.

Использование шпиона возможно при выполнении ряда условий. Установка и запуск осуществляется в несколько этапов:

- Нужно купить лицензию. Работает сервис исключительно при оплате абонентской платы. От количества функций зависит цена.

- В отправленном письме на почту указывается, какой вариант требуется для взлома гаджета.

- При получении доступа без jailbreak требуется Apple ID и пароль жертвы.

- Для получения доступа JailBreak нужно установить утилиту на устройство, которое должно быть взломано.

После выполнения этих шагов осуществляется connect и софт позволяет проводить мониторинг всех данных.

Единственный недостаток заключается в том, что установить софт можно только на устройстве Apple. При этом могут возникнуть трудности с добавлением аккаунта жертвы.

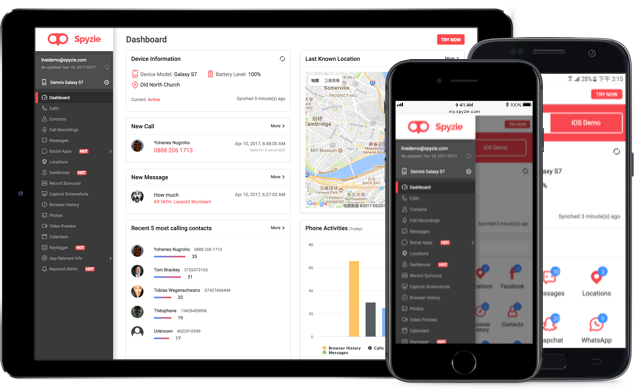

Spyzie

Этот софт предназначен для взлома операционной системы без получения root права. Это означает, что права на редактирование и изменения файлов не потребуется. Еще одна полезная функция заключается в возможности удаления информации дистанционно. Настройка осуществляется следующим образом:

- Нужно провести регистрацию на официальном сайте.

- Вводятся данные смартфона.

- Осуществляется загрузка на устройство жертвы, вводятся данные для авторизации.

Мониторинг осуществляется с официального сайта разработчика. Это исключает вероятность, что при мониторинге будет передан вирусный файл. С официального источника есть версия для Android и Apple.

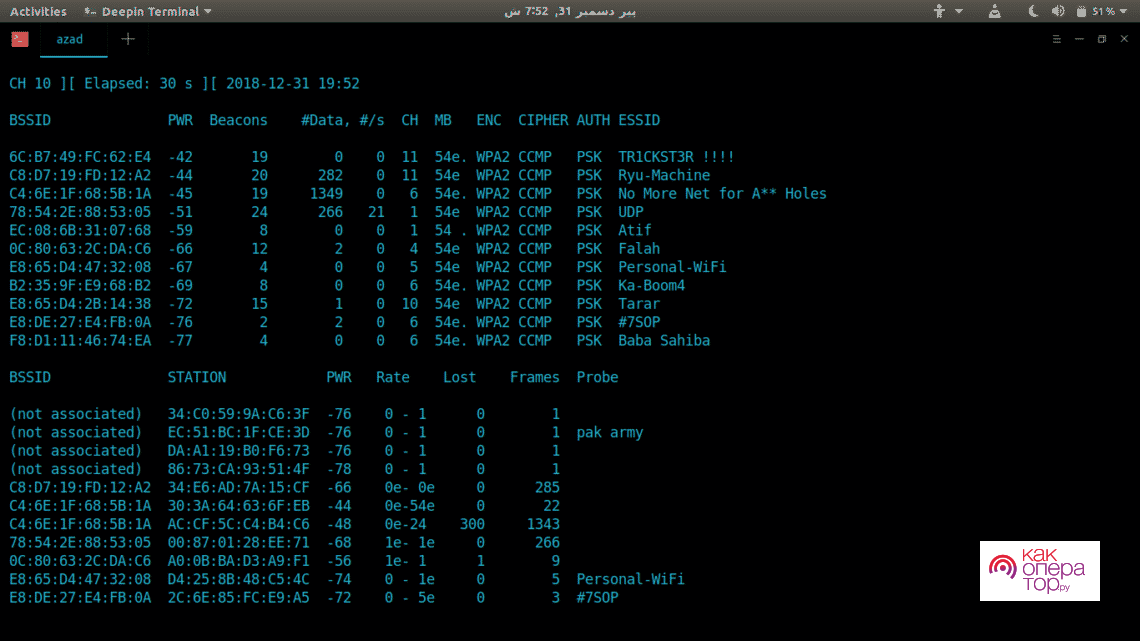

Aircrack

Еще одна распространенная утилита, которая используется для взлома роутера. За счет получения доступа к маршрутизатору по wps или wpa можно перехватывать все пароли, а также данные о действиях в интернете.

Для использования Aircrack потребуется handshake. При перехвате этой информации она загружается в утилиту, после чего обрабатывается для получения прямого доступа.

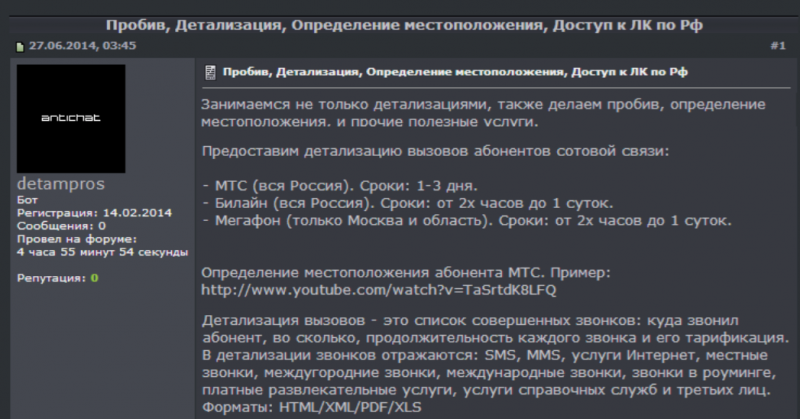

Стоит ли пользоваться услугами сомнительных компаний

Приведенные выше информация указывает на то, что сторонний софт подходит только в случае наличия прямого доступа к мобильному телефону жертвы. При отсутствии доступа многие решают обратиться в фирму, которая предоставляет соответствующие услуги.

Есть возможность получить удаленный доступ без возможности установить стороннюю программу или утилиту.

В отличие от программного обеспечения, возможен взлом и различных сторонних сервисов или социальных сетей.

Большое количество мошенников, которые пытаются заработать на желании получить доступ к устройству своего любимого человека.

Очень дорогие услуги. Ссылаясь на сложность поставленной задачи, подобные компании требуют большие деньги. При этом никто не дает гарантий.

Может быть предоставлен только частичный доступ. Все приложения, которые позволяют работать с социальными сетями и другими ресурсами, кодируют данные входа.

При работе с фирмами главное убедиться в том, что они выполнят свои обязательства. Злоумышленники используют различные способы обмана. Они создают видимость, что получили доступ, но при этом не проводят никакой работы. Поэтому следует уделить внимание несколькими моментам:

- Выплата аванса. Часто подобные компании работают только по предварительной предоплате. При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском.

- Нельзя доверять предложениям по низкой стоимости. Удаленный взлом устройства – сложная задача, для реализации которой требуются определенные навыки и знания. Программисты, обладающие нужными навыками, не будут работать всего за несколько тысяч. Однако, слишком высокие ценники тоже должны отпугивать.

- Гарантии. Этот пункт считается одним из наиболее важных. При переводе задатка компания, которая взялась за работу, должна после некоторого времени предоставить подтверждения взлома. Обычно это связано со скриншотами, но определить целевое устройство по ним практически невозможно. В лучшем случае – программисты дадут временный доступ к устройству или запишут видео с подтверждением входа в социальные сети. В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

Еще один фактор который стоит учитывать, нельзя обращаться в компании из первых результатов поисковой выдачи. Каждый случай взлома – нарушение установленных законов. Поэтому компании, которые действительно выполняют подобные задачи, стараются скрыть свою деятельность.

Найти подобную фирму сложно. Просто забить в поисковой системе запрос недостаточно. Большинство программистов не рекламирует свою деятельность с целью безопасности. Есть компании, которые отвечают за корпоративную слежку. Услуги обходятся очень дорого, но они могут взломать не только мобильный телефон, но и получить доступ ко всем нужным платформам.

Последствия взлома чужого телефона

Утечка личной информации считается мошенничеством. При обнаружении взлома жертва может подать заявление в правоохранительные органы.

На практике найти того, кто попытался получить личные данные очень сложно. Это связано с тем, что большинство методов предусматривает использование стороннего сервиса. Поэтому отследить злоумышленников очень сложно. Обычными делами правоохранительные органы занимаются только формально, так как для этого нужно подключать большое количество специалистов.

В некоторых случаях владелец устройства узнает о взломе. Это приводит к тому, что он меняет все пароли и устанавливает антивирусную программу.

Как обезопасить свой телефон от взлома

С каждым годом вероятность взлома смартфона увеличивается. Существует большое количество программ подбора паролей и другой информации. Поэтому подключаться к интернету следует с обеспечением защиты. Рекомендации выглядят следующим образом:

- Не допускать физический доступ. Это делается путем установки пароля для снятия блокировки. На установку утилиты, которая будет шпионить, достаточно всего несколько минут. Специалисты не рекомендуют использовать отпечаток пальцев или сетчатки, безопаснее всего цифровой код и 4 символов. Можно сочетать несколько способов защиты входа.

- Нельзя размещать личные данные о сервисах на публичных площадках. При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.

- Установка программного обеспечения, которое выступает в качестве защиты. При этом предусматривается своевременное обновление и следование рекомендациям при установке или использовании.

Часто возникают проблемы с использованием устройства без антивирусной программы. При загрузке приложений с непроверенных источников есть вероятность, что будет занесен вирусный файл. Со временем он может предоставить злоумышленникам удаленный доступ или просто испортить операционную систему, а также удалить всю информацию.

Приведенная выше информация указывает на то, что есть большое количество способов получения доступа к чужому устройству. При выборе учитывается возможность установки утилиты, а также некоторые другие моменты.

Содержание

- Топ-10 лучших программ как взломать номер телефона

- Топ-10 лучших программ как взломать номер телефона

- Хакеры… быть или не быть?

- Достойная альтернатива

- Немного о законе

- Топ-10 лучших программ, чтобы взломать телефон самостоятельно

- 1. Программа для взлома VkurSe

- 2. Программа Cocospy

- 3. Программа mSpy

- 4. Программа Neospy

- 5. Хакерская программа АндроРАТ

- 6. Хакерское приложение Hackode

- 7. Динамический анализ от DroidBox

- 8. Router Default Passwords

- 9. Программа iKeyMonitor

- 10. Программа Android Monitor

- Заключение

- Как зайти в чужой телефон со своего устройства

- Как зайти в чужой телефон со своего устройства

- Для чего это нужно?

- 1. Родительский контроль

- 2. Корпоративный контроль

- 3. Контроль за родными и близкими

- Что для этого нужно сделать?

- Что Вы сможете сделать и увидеть

- Как залезть в чужой телефон через компьютер

- Как залезть в чужой телефон через свой телефон

- Как зайти в чужой телефон через свой планшет

- Заключение

- Как залезть в телефон чужого человека

- Отзывы пользователей

- Как залезть в телефон чужого человека

- Способ 1. Как залезть без разрешения

- Способ 2. Как залезть бесплатно

- Способ 3. Как залезть, не беря в руки телефон

- Способ 4. Как залезть, если нет доступа и нет данных

- Немного о том, как управлять через свой телефон

- Заключение

- Как взломать телефон через компьютер: все доступные способы

- Как взломать телефон через компьютер: все доступные способы

- Блиц вопрос-ответ

- Немного об установке

- Способ 1. Как взломать телефон через телефон

- Вариант 1. Если у Вас телефон Андроид

- Вариант 2. Если у Вас IPhone

- Способ 2. Как взломать телефон с ноутбука

- Способ 3. Как взломать телефон с компьютера

- Способ 4. Как взломать компьютер с телефона

- Способ 5. Как взломать ноутбук через телефон

- Что даст взлом телефона

- Способ 6. Как взломать Айфон

- Способ 7. Как дистанционно взломать телефон не имея доступа

- Способ 8. Взлом телефона Андроид с помощью Kali Linux

- Способ 9. Взлом телефонов без доступа (на расстоянии)

- Способ 10. Взлом телефона с помощью разряженной батареи

- Заключение

Топ-10 лучших программ как взломать номер телефона

Топ-10 лучших программ как взломать номер телефона

Взлом телефона – это возможность на расстоянии получать всю информацию о том, что делает человек на своем телефоне (звонки, переписка, фото, игры, приложения). Представляем 10 лучших программ, позволяющих взломать номер телефона самостоятельно, без услуг хакеров. Это способ, доступный любому человеку (родителям, супругам, руководителям и т.д.). Способ, позволяющий взломать телефон без изучения программирования или каких-либо специальных знаний.

Взлом телефона – это возможность на расстоянии получать всю информацию о том, что делает человек на своем телефоне (звонки, переписка, фото, игры, приложения). Представляем 10 лучших программ, позволяющих взломать номер телефона самостоятельно, без услуг хакеров. Это способ, доступный любому человеку (родителям, супругам, руководителям и т.д.). Способ, позволяющий взломать телефон без изучения программирования или каких-либо специальных знаний.

Хакеры… быть или не быть?

Нашим консультантам очень много поступает вопросов о том, как взломать номер телефона самостоятельно, не прибегая к дорогостоящим, а главное к весьма сомнительным услугам хакеров. Т.е. с каждым разом все меньше и меньше поступает вопросов о хакерских услугах.

И это радует… Люди стали понимать, что настоящий хакер не будет принимать заказы на то, чтобы взломать телефон по номеру, неизвестно от каких людей просто через интернет. И поэтому доверять «хакерам», которые выставляют свои услуги на всеобщее обозрение во всемирной паутине – не то что неразумно, а просто глупо до предела.

Достойная альтернатива

Сейчас разработано достаточно много простых в применении шпионских программ, которых необходимо 1 раз установить на целевой телефон и больше не приближаться к нему. Установка таких софтов предельно легкая и незамысловатая, так как разработчики изначально нацелены на простых людей, не имеющих навыков программирования.

Программы для взлома телефона позволят:

Внимание! Другие способы взлома очень подробно описаны в статье « 5 способов как взломать чужой аккаунт или телефон ».

Немного о законе

Благодаря тому, что современные телефоны перестали быть аппаратом только для звонков, а стали полноценным хранилищем личной информации, взлом смартфона на сегодняшний день приравнивается к проникновению в личную жизнь, ровно, как и в квартиру, банковскую ячейку и так далее.

Поэтому любое несанкционированное действие по отношению к проникновению в личное пространства (к которому относится и взлом телефона без ведома хозяина) – это нарушение закона. Жертва имеет полное право подать в суд, если кто-то решился взломать телефон без спроса и вытащить оттуда личную информацию (переписку, фотографии, записи звонков, историю передвижения и т.д.).

Топ-10 лучших программ, чтобы взломать телефон самостоятельно

1. Программа для взлома VkurSe

Это самый надежный и проверенный временем способ осуществить взлом телефона. Программа VkurSe позволит быть в курсе всего, что делает человек на своем телефоне. Легальная, находится в свободном доступе. С сайта скачивается бесплатно, устанавливается бесплатно. Завоевало доверие пользователей. На сегодняшний день имеет самый внушительный список функций, которые реально работают. Уже 5 лет подряд занимает 1-е места в списках самых лучших приложений для слежения за телефоном.

Это самый надежный и проверенный временем способ осуществить взлом телефона. Программа VkurSe позволит быть в курсе всего, что делает человек на своем телефоне. Легальная, находится в свободном доступе. С сайта скачивается бесплатно, устанавливается бесплатно. Завоевало доверие пользователей. На сегодняшний день имеет самый внушительный список функций, которые реально работают. Уже 5 лет подряд занимает 1-е места в списках самых лучших приложений для слежения за телефоном.

После взлома телефона Вы будете иметь:

Чтобы испытать данную программу на работоспособность и ознакомится с тем, как осуществляется взлом смартфона:

После установки можно скрыть значок программы с рабочего стола. Программа работает в режиме невидимости. Не разряжает батарею. Автоматически собирает информацию и также автоматически передает ее Вам.

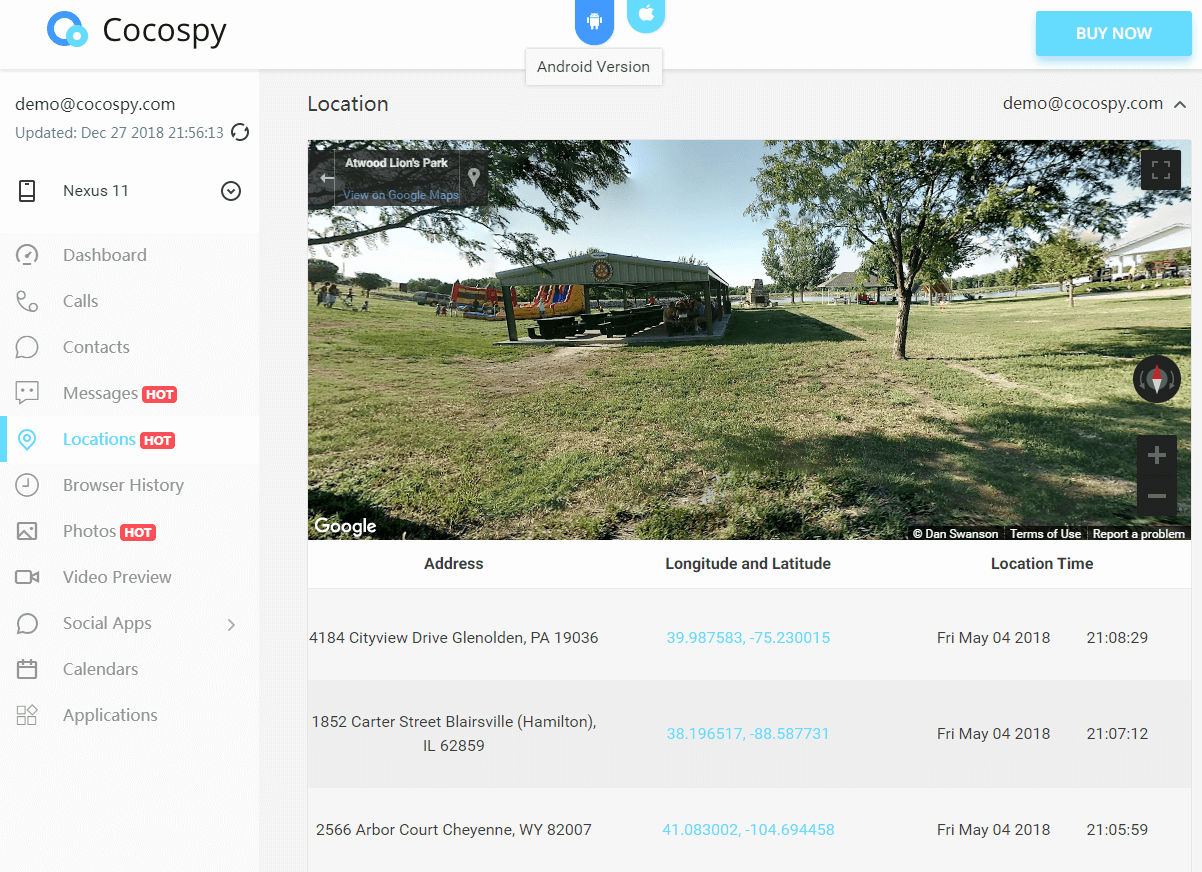

2. Программа Cocospy

Идеально подойдет тем, кто ищет, как взломать номер телефона без доступа к самому телефону. Это выход из положения, если никаким образом не удастся взять в руки телефон, а сам телефон является Айфоном. Но помните, если Вы хотите взломать Андроид, тогда установка программы на него обязательна.

Идеально подойдет тем, кто ищет, как взломать номер телефона без доступа к самому телефону. Это выход из положения, если никаким образом не удастся взять в руки телефон, а сам телефон является Айфоном. Но помните, если Вы хотите взломать Андроид, тогда установка программы на него обязательна.

Для удаленного взлома iPhone вам нужно:

Итак, если нужно взломать Айфон без доступа, то эта программа как раз то, что Вам нужно. Надежная, проверенная, работающая, имеющая не такой огромный функционал как у VkurSe, но тоже вполне хороший.

3. Программа mSpy

Если Вы ищите, как взломать телефон Айфон, тогда нужно скачать mSpy для IPhone. Превосходная программа, которая позволит перехватить все переписки с мессенджеров, записать звонки и узнать все, что нажимали на клавиатуре IPhone или iPad (которые работают на операционной системе iOS), а также на мобильных телефонах и планшетах Андроид. Одним словом, это надежная хакерская программа, позволяющая хакнуть телефон, не зависимо от того, на какой операционной системе он работает, Android или же на iOs.

Если Вы ищите, как взломать телефон Айфон, тогда нужно скачать mSpy для IPhone. Превосходная программа, которая позволит перехватить все переписки с мессенджеров, записать звонки и узнать все, что нажимали на клавиатуре IPhone или iPad (которые работают на операционной системе iOS), а также на мобильных телефонах и планшетах Андроид. Одним словом, это надежная хакерская программа, позволяющая хакнуть телефон, не зависимо от того, на какой операционной системе он работает, Android или же на iOs.

4. Программа Neospy

Эта программа покажет, как взломать человека по номеру телефона. Является одним из лучших шпионских софтов. Без Root прав будет записывать звонки, определять местоположение и позволит следить за почтой. Если Андроид рутировать, тогда можно будет отслеживать нажатия клавиатуры, перехватывать переписки с социальных сетей и получить еще массу интересных шпионских возможностей. Взлом Андроида происходит с помощью инсталляции данной программы на сам аппарат.

Эта программа покажет, как взломать человека по номеру телефона. Является одним из лучших шпионских софтов. Без Root прав будет записывать звонки, определять местоположение и позволит следить за почтой. Если Андроид рутировать, тогда можно будет отслеживать нажатия клавиатуры, перехватывать переписки с социальных сетей и получить еще массу интересных шпионских возможностей. Взлом Андроида происходит с помощью инсталляции данной программы на сам аппарат.

5. Хакерская программа АндроРАТ

Эта программа позволит взломать телефон, зная номер телефона – т.е. подключиться к сервису можно с помощью простого СМС-сообщения или телефонного звонка. Это бесплатный взлом телефона. Установив прогу на телефон, Вы получаете удаленный доступ к телефону. После установки Вы сможете производить практически все действия от лица хозяина:

Эта программа позволит взломать телефон, зная номер телефона – т.е. подключиться к сервису можно с помощью простого СМС-сообщения или телефонного звонка. Это бесплатный взлом телефона. Установив прогу на телефон, Вы получаете удаленный доступ к телефону. После установки Вы сможете производить практически все действия от лица хозяина:

Поэтому, если Вам нужен взлом через СМС без доступа к телефону, тогда эта программа подойдет для Вас как нельзя лучше.

6. Хакерское приложение Hackode

Это приложение позволит осуществить взлом по номеру телефона. Работает на базе Андроид. Нужно установить 3 модуля: для разведки, сканирования и безопасности. Вам станут доступны Гугл аккаунты, IP-адреса, поисковик и т.д. Это приложение прекрасно подойдет для ИТ-специалистов. Ссылку на данную программу для взлома скачать бесплатно можно с их официального сайта.

Это приложение позволит осуществить взлом по номеру телефона. Работает на базе Андроид. Нужно установить 3 модуля: для разведки, сканирования и безопасности. Вам станут доступны Гугл аккаунты, IP-адреса, поисковик и т.д. Это приложение прекрасно подойдет для ИТ-специалистов. Ссылку на данную программу для взлома скачать бесплатно можно с их официального сайта.

7. Динамический анализ от DroidBox

Одно из лучших приложений для взлома Android. Дает возможность увидеть все установленные программы на смартфоне. Также можно узнать буквально все о сетевом трафике. Кроме того Вы сможете получать СМС-сообщения и телефонные звонки. Возможно не в записи, а в развернутом детальном описании. Это напрямую зависит от версии Андроида и марки телефона. Например, то, что можно увидеть на корейских аппаратах 2016 года выпуска, никаким образом не удастся увидеть на смартфонах китайского производства 2020 года. Поэтому нужно установить и проверить работоспособность конкретно на целевом телефоне.

Одно из лучших приложений для взлома Android. Дает возможность увидеть все установленные программы на смартфоне. Также можно узнать буквально все о сетевом трафике. Кроме того Вы сможете получать СМС-сообщения и телефонные звонки. Возможно не в записи, а в развернутом детальном описании. Это напрямую зависит от версии Андроида и марки телефона. Например, то, что можно увидеть на корейских аппаратах 2016 года выпуска, никаким образом не удастся увидеть на смартфонах китайского производства 2020 года. Поэтому нужно установить и проверить работоспособность конкретно на целевом телефоне.

8. Router Default Passwords

По названию сразу становится понятно, что это программа для взлома Android, которая подберет пароль от Web/Http/Telnet интерфейса Вашего маршрутизатора по умолчанию. Другими словами, Вы сможете быстро узнать пароль от роутера. Кроме того Вам будут доступны настройки устройства. Разработчики этой хакерской программы предупреждают, что она не создана для подбора паролей доступа к Wi-Fi и никаким образом не связана с взломом чужого телефона.

По названию сразу становится понятно, что это программа для взлома Android, которая подберет пароль от Web/Http/Telnet интерфейса Вашего маршрутизатора по умолчанию. Другими словами, Вы сможете быстро узнать пароль от роутера. Кроме того Вам будут доступны настройки устройства. Разработчики этой хакерской программы предупреждают, что она не создана для подбора паролей доступа к Wi-Fi и никаким образом не связана с взломом чужого телефона.

9. Программа iKeyMonitor

Взлом через номер телефона можно провести и с помощью этой, довольно популярной программы. Она устанавливается непосредственно на телефон. Имеет базовые шпионские функции доступные без Root прав и функции, которые открываются после того, как вы рутируете телефон. Есть бесплатный тестовый период. Поможет перехватить пароли соцсетей, банковских карт и от самого устройства. Также записывает звонки и передает переписку.

Взлом через номер телефона можно провести и с помощью этой, довольно популярной программы. Она устанавливается непосредственно на телефон. Имеет базовые шпионские функции доступные без Root прав и функции, которые открываются после того, как вы рутируете телефон. Есть бесплатный тестовый период. Поможет перехватить пароли соцсетей, банковских карт и от самого устройства. Также записывает звонки и передает переписку.

10. Программа Android Monitor

Позволит понять, как взломать человека по номеру телефона. Устанавливается непосредственно на целевой телефон Андроид. После установки скрывается. Работает автоматически. Имеет большинство шпионских функций. Поможет отслеживать передвижение, а также знать кому пишет и звонит человек, чем он интересуется в интернете и кого лайкает в соцсетях. Работает и устанавливается аналогично программе VkurSe. Бесплатно скачать установочный файл можно с официального сайта.

Позволит понять, как взломать человека по номеру телефона. Устанавливается непосредственно на целевой телефон Андроид. После установки скрывается. Работает автоматически. Имеет большинство шпионских функций. Поможет отслеживать передвижение, а также знать кому пишет и звонит человек, чем он интересуется в интернете и кого лайкает в соцсетях. Работает и устанавливается аналогично программе VkurSe. Бесплатно скачать установочный файл можно с официального сайта.

Заключение

Так можно ли взломать телефон по номеру, через СМС или установив программу для взлома? Да, можно. И это под силу обычному пользователю.

Мы предоставили различные программы для взлома телефона. Они разные и предоставят Вам в конечном итоге разную информацию. Поэтому, перед тем как выбирать, какой именно взлом Вам нужен, сначала задумайтесь, что именно Вы хотите получить от этой программы в итоге. И тогда выбор станет гораздо легче. Как говорится: «Когда ставишь конкретную цель, то идти к ней легче».

Остались вопросы? Пишите в нашу онлайн-поддержку!

Источник

Как зайти в чужой телефон со своего устройства

Как зайти в чужой телефон со своего устройства

Сегодня мы узнаем, как залезть в телефон другого человека, чтобы читать его переписку и смотреть фото (даже если после просмотра их удалили), а также прослушивать звонки и отслеживать координаты. Вы сможете проникнуть в чужой телефон незаметно, просто установив на него программу слежения. Всего 10 минут и все данные чужого телефона у Вас как на ладони!

Сегодня мы узнаем, как залезть в телефон другого человека, чтобы читать его переписку и смотреть фото (даже если после просмотра их удалили), а также прослушивать звонки и отслеживать координаты. Вы сможете проникнуть в чужой телефон незаметно, просто установив на него программу слежения. Всего 10 минут и все данные чужого телефона у Вас как на ладони!

Для чего это нужно?

Зачем люди хотят знать, как зайти в чужой телефон? Что ими движет? Зачем им нужна информация, которая им не принадлежит? Почему существует так много программ, которые позволяют на вполне официальном уровне залезть в телефон чужого человека, чтобы видеть всё, что он там делает? На эти вполне резонные вопросы, мы и ответим в данной статье.

1. Родительский контроль

Дети растут и у них появляются собственные гаджеты, к которым у Вас уже нет свободного доступа. Они закрываются в комнате, сидят в самом дальнем кресле или отворачиваются спиной к Вам и постоянно что-то пишут и смотрят на своем любимом смартфоне (планшете, ноутбуке). А когда Вы пытаетесь взять его, то начинаются крики: «Не тронь, это моё!». Знакомо?

Ведь родителю просто необходимо знать:

Вот именно для того, чтобы видеть всё, что делает ребенок и нужно знать, как попасть в чужой телефон. Именно поэтому и создаются программы для родительского контроля, которые во многих телефонах установлены изначально.

2. Корпоративный контроль

Контроль за сотрудниками через рабочие телефоны – еще одна важная цель, для чего нужно знать, как залезть в телефон другого человека. Работодатель имеет полное право знать, где находятся сотрудники и чем они занимаются в рабочее время. Именно поэтому рабочий контроль может быть установлен на рабочие устройства (смартфоны, планшеты, ноутбуки и компьютеры).

Ведь руководителю просто необходимо знать:

Программисту (или человеку, который будет устанавливать программу на рабочие устройства) перед тем, как проникнуть в чужой телефон, необходимо знать следующие правила:

Все это позволит вести корпоративный контроль законно.

3. Контроль за родными и близкими

О том, как проникнуть в чужой телефон необходимо задуматься и тем, у кого есть сомнения в спокойствии, относительно родного или близкого человека.

Вы же должны знать:

Это все также позволяет Вам установить программу слежения на телефон близкого человека и знать, как проникнуть в чужой телефон.

Что для этого нужно сделать?

Как Вы уже поняли, VkurSe – это уникальное приложение, которое поможет залезть в чужой телефон. Кроме того оно позволит выполнить абсолютно разные функции. От архивации собственных переписок и разговоров, до прекрасной возможности найти потерянный телефон. От удаленного контроля над своим ребёнком, до полноценного слежения за своими работниками. Чтобы Вы смогли видеть всё, что делает человек на своем телефоне удаленно на расстоянии, необходимо:

Как Вы уже поняли, VkurSe – это уникальное приложение, которое поможет залезть в чужой телефон. Кроме того оно позволит выполнить абсолютно разные функции. От архивации собственных переписок и разговоров, до прекрасной возможности найти потерянный телефон. От удаленного контроля над своим ребёнком, до полноценного слежения за своими работниками. Чтобы Вы смогли видеть всё, что делает человек на своем телефоне удаленно на расстоянии, необходимо:

Шаг 3. Установить программу на телефон ( руководство по установке ), в который Вы хотите проникнуть.

Потом скрыть значок программы, перезагрузить устройство и больше к нему не прикасаться. Программа сама начнет собирать все данные и передавать их Вам. Теперь Вы знаете, что проникнуть в чужой телефон действительно возможно и сделать это достаточно просто.

Что Вы сможете сделать и увидеть

Программа позволит зайти в телефон на расстоянии и увидеть:

Программа передаст Вам:

Вы сможете незаметно залезть в чужой телефон и приказать ему:

Как Вы понимаете, наша программа предоставит Вам полный удаленный контроль над телефоном.

Как залезть в чужой телефон через компьютер

После установки программы VkurSe на целевой (чужой) телефон, Вы сможете залазить в него со своего компьютера в любое удобное для Вас время. Для этого нужно:

Если компьютер (ноутбук) Windows – зайти на сайт – ввести логин и пароль (который Вы придумали при регистрации) – зайти в кабинет – смотреть данные и управлять телефоном.

Как залезть в чужой телефон через свой телефон

Теперь о том, как зайти со своего телефона в чужой телефон. Для этого нужно:

Если у Вас IPhone – зайти на сайт – ввести логин и пароль (который Вы придумали при регистрации) – зайти в кабинет – смотреть данные и управлять.

Если Ваш телефон Android – скачать «Клиента» (мобильный кабинет) – один раз установить себе – заходить, смотреть данные и управлять.

Таким образом, ВЫ сможете с любой страны в любое время заходить в чужой телефон через свой телефон. Никакой привязки к географическому местоположению ни Вашему, ни Вашего подконтрольного – нет.

Как зайти в чужой телефон через свой планшет

Если у Вас IPad –зайти на сайт – ввести логин и пароль (который Вы придумали при регистрации) – зайти в кабинет – смотреть данные и управлять.

Если Ваш планшет Android – скачать «Клиента» (мобильный кабинет) – один раз установить себе – заходить, смотреть данные и управлять.

Внимание! Не оставляйте пароль от кабинета на видном месте. Например, записанным на бумажке или сохраненным в документах на компьютере, где его могут увидеть другие люди. Запомните! Без знания пароля, в кабинет попасть невозможно. Пароль можно менять неограниченное количество раз.

Заключение

Теперь Вы знаете, как залезть в телефон чужого человека со своего телефона или со своего компьютера. Один раз установите программу VkurSe – и будьте в курсе всего, что делает человек на своем устройстве. Только учтите, что тайная слежка за человеком является незаконной. И лучше, чтобы человек был предупрежден о том, что на его смартфоне установлена программа, позволяющая контролировать все его действия.

Теперь Вы знаете, как залезть в телефон чужого человека со своего телефона или со своего компьютера. Один раз установите программу VkurSe – и будьте в курсе всего, что делает человек на своем устройстве. Только учтите, что тайная слежка за человеком является незаконной. И лучше, чтобы человек был предупрежден о том, что на его смартфоне установлена программа, позволяющая контролировать все его действия.

Есть вопросы? Пишите нашим консультантам – ответим предельно быстро!

Источник

Как залезть в телефон чужого человека

Отзывы пользователей

Как залезть в телефон чужого человека

Мы узнаем о том, как зайти в чужой телефон и каким образом можно установить удаленный доступ, чтобы залезть в телефон и контролировать его на расстоянии. Сервис Reptilicus позволит видеть все, что делается на телефоне другого человека.Так как залезть в чужой телефон? 4 способа удаленного доступа!

Способ 1. Как залезть без разрешения

Удаленный доступ – это возможность на расстоянии знать, что делает на своем телефоне человек (ребенок, муж/жена, любимый/любимая, друг/подруга или Ваш сотрудник). Это можно сделать без разрешения, но это незаконно. Именно поэтому перед установкой программы Reptilicus Вам будет выходить предупреждение, что тайная слежка за человеком карается законом. И что после установки необходимо сообщить (в любом удобном виде) о том, что на телефон установили контроль.

После того, как Вы установите программу, Вам станут доступны:

Это всё Вам будет доступно после того, как Вы узнаете, как залезть в телефон другого человека и получить удаленный контроль над ним.

Кроме того, Вы сможете управлять телефоном на расстоянии:

Так как зайти в чужой телефон нужно будет обязательно (чтобы установить программу – бесплатно скачать здесь >> ), Вам нужно выбрать момент и заполучить его на 10-15 минут. Зато потом Вы можете даже не приближаться к этому аппарату.

Так как зайти в чужой телефон нужно будет обязательно (чтобы установить программу – бесплатно скачать здесь >> ), Вам нужно выбрать момент и заполучить его на 10-15 минут. Зато потом Вы можете даже не приближаться к этому аппарату.

Достаточно подробно об установке и о том, как контролировать телефон со своего телефона, планшета, ноутбука или компьютера, отписано в статье « Скрытый удаленный доступ к телефону Андроид с телефона ».

Способ 2. Как залезть бесплатно

В чужой телефон можно установить программу TeamViewer, которая также предоставить удаленный доступ. Её необходимо установить и на свой телефон и на телефон другого человека. Как работает данная программа и как она устанавливается очень подробно описано в статье « Управление телефоном с другого телефона: обзор лучших программ ».

Способ 3. Как залезть, не беря в руки телефон

Если Android. Мы уже в который раз писали и говорили, что невозможно на расстоянии, без ручной установки что-то сделать. Это раньше, когда версии Андроида были 2 и 3, и защита на них была мизерная, можно было устанавливать программы через СМС. Теперь же через ссылки устанавливаются только вирусы.

Если IPhone. Если же Вы хотите узнать, как проникнуть в чужой телефон Айфон не беря его в руки, тогда Вы это сделать сможете. В Интернете можно найти программы, которые будут следить за IPhone, без установки на сам аппарат. Нужно будет установить себе, а потом ввести ID и пароль от iCloud. Поэтому узнать эту информацию о целевом Айфоне нужно заранее. Достаточно подробно о таких программах описано в статье « Обзор лучших шпионских приложений для смартфонов ».

Способ 4. Как залезть, если нет доступа и нет данных

Если же у Вас нет данных о телефоне, и Вы никак не можете взять его в руки (даже на 15 минут), тогда Вы сможете:

Другими словами – перед тем как попасть в чужой телефон, необходимо заранее установить на него программу Reptilicus, а потом уже (найди предлог) подарить. Тогда Вы сможете попасть в чужой телефон без доступа к нему, ведь программа будет уже установлена, и сама автоматически будет передавать все действия.

Немного о том, как управлять через свой телефон

Теперь поговорим о том, как залезть в чужой телефон через свой. Итак, Вы установили на подконтрольный телефон программу. Теперь можете спокойно заходить в кабинет и просматривать полученные денные, а также управлять телефоном:

Вариант 1. Если у Вас компьютер – зайти на сайт – внести логин и пароль (придуманный при регистрации) – зайти в кабинет – вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как можно залезть в чужой телефон через компьютер. В любое удобное для Вас время, просто зайти на сайт и просматривать информацию, слушать звонки, читать переписку, отслеживать положение и многое другое.

Вариант 2. Если Ваш телефон Андроид – установить на свой телефон мобильную версию кабинета «Клиент» — внести логин и пароль – запомнит ь– вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как Вы сможете, в любое удобное для Вас время, залезть в чужой телефон через свой телефон. Еще один плюс – Вам не нужно будет каждый раз вводить логин и пароль – просто установите галочку на «запомнить».

Вариант 3. Если у Вас IPhone – зайти на сайт – внести логин и пароль (придуманный при регистрации) – зайти в кабинет – вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как можно зайти со своего телефона в чужой, если у Вас аппарат на базе iOS. Мобильного кабинета для Айфона нет. Поэтому нужно будет (как и через компьютер) просто заходить на сайт и вводить свои данные.

Внимание! Никому и никогда не давайте свой пароль. Меняйте его почаще. Мы даем 100% гарантию на то, что абсолютно все Ваши данные находятся в безопасности. Никто, кроме Вас в Ваш кабинет зайти не может.

Заключение

В заключении хочется отметить главные аспекты:

1. Залезть в телефон другого человека действительно возможно, и для этого есть специальные программы.

1. Залезть в телефон другого человека действительно возможно, и для этого есть специальные программы.

2. Зайти со своего телефона в чужой телефон возможно, если Ваш Андроид то прям с телефона, если Ваш Айфон, то через сайт.

3. Проникнуть в чужой телефон без установки программ невозможно, если телефон Андроид и возможно, если он Айфон.

4. Попасть в чужой телефон через компьютер возможно в любое время суток с любой страны, где есть доступ к интернету.

Если у Вас остались вопросы – пишите нашим консультантам!

Источник

Как взломать телефон через компьютер: все доступные способы

Как взломать телефон через компьютер: все доступные способы

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Блиц вопрос-ответ

Что такое «взлом телефона или компьютера»? Это возможность, без ведома хозяина, заходить в чужой телефон и совершать на нем какие-либо действия, от лица самого хозяина (писать, звонить, производить оплату и т.д.).

Кто такие «хакеры»? Это люди, которые пытаются удаленно на расстоянии получить несанкционированный доступ к Вашему устройству.

Какие бывают «атаки хакеров»? Они могут быть абсолютно разными, как единичными, заточенными, например, под взлом индивидуальной странички, так и крупномасштабными хакерскими атаками, взламывающие целые системы и сервера.

Чем опасен взлом? Это незаконное действие, которое может быть наказано, либо солидным денежным штрафом, либо реальным тюремным заключением.

Что такое «программа для взлома»? Это специальное приложение, которое устанавливается на устройство (это может сделать абсолютно любой человек), а после установки оно предоставит полностью всю информацию по внутренним папкам этого устройства, предоставит удаленный контроль над телефоном и будет круглосуточно информировать обо всех действиях человека на данном устройстве.

«Взлом» и «программы для взлома» — это одно и то же? Нет, это совершенно разные действия. Главное отличие взлома от программы – это сама суть. Взлом – это желание вероломно влезть вовнутрь (телефона, компа, сервера, канала и т.д.), а программа – это возможность управлять издалека и получать информацию о деятельности человека на расстоянии.

Можно ли самостоятельно взломать телефон? И да и нет. Взлом сможет осуществить только тот, у кого есть определенные знания в программировании и IT-технологиях. А вот программой для взлома телефонов сможет воспользоваться абсолютно любой человек, так как при установке не потребуются никаких специальных знаний. Просто скачал файл, установил и программа работает.

Немного об установке

Также на сайте дежурят онлайн-консультанты, которые с радостью помогут Вам разобраться и ответят на все Ваши вопросы предельно понятно.

О том, как взломать телефон при помощи программ, мы подробно описывали в статье « Топ-10 лучших программ как взломать номер телефона ». Здесь Вы сможете ознакомиться с самыми лучшими приложениями, которые легко устанавливаются и позволяют вести скрытое наблюдение, а также удаленное управление за нужным телефоном.

А сейчас мы с Вами рассмотрим каждый способ слежения отдельно и узнаем, как взломать телефон через телефон, с ноутбука, компьютера или планшета. Итак, поехали… Реально работающих 10 способов взлома телефонов.

Способ 1. Как взломать телефон через телефон

Так как телефоны могут быть на разных операционных системах, то мы разделим условно их на 2 лагеря: телефоны Андроиды и телефоны iOS.

Вариант 1. Если у Вас телефон Андроид

Чтобы взломать телефон через телефон, необходимо сделать следующие шаги:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (выбрав кнопку «Следить за этим устройством»).

Шаг 2. Взять свой телефон и туда установить мобильную версию кабинета «Клиент» (выбрав кнопку «Следить с этого устройства»).

Шаг 3. В любое удобное время заходить в мобильного Клиента и смотреть данные:

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

На Вашем Андроиде мобильный клиент по желанию тоже можно скрыть, а можно оставить в списке приложений. Клиент удобен тем, что он полностью адаптирован под мобильник, не нужно каждый раз вводить логин/пароль.

Вариант 2. Если у Вас IPhone

Мобильная версия кабинета «Клиент» устанавливается только на операционную систему Андроид. Поэтому, чтобы взломать телефон через Айфон необходимо:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (как описано выше).

Шаг 2. Зайти со своего IPhone на наш сайт.

Шаг 3. В пустые окошки вести свой логин и пароль (который Вы придумаете при регистрации). Вы попадете в кабинет. Интерфейс предельно понятный и ВЫ сразу поймете что где находится.

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

Теперь Вы знаете, как можно взломать телефон Андроид с Айфона. А можно ли взломать Айфон?

Да, можно. По взлому Айфона Вам поможет программа mSpy для iOS, которую нужно скачать себе на телефон и внести данные подконтрольного IPhone.

Способ 2. Как взломать телефон с ноутбука

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь заходите через любой браузер на сайт и вводите в пустые окна свои логин и пароль. Даже если человек с телефоном уедет в другой город или страну, Вы сможете удаленно на расстоянии взломать смартфон с ноута и видеть все, что на нем происходит. А также отправлять настройки или команды. Например, сейчас же сделать запись окружения на 30 минут. Или делать запись каждый день с 12:00 до 14:00.

Способ 3. Как взломать телефон с компьютера

Итак, мы потихоньку подошли к тому, как взломать телефон через компьютер. Изначально берем в руки нужный телефон (на 10-15 минут) и устанавливаем туда VkurSe. А так как комп, это не Андроид, то нужно будет, как и с ноутбука, просто заходить в кабинет через сайт. И ничего на свой ПК не устанавливать. Просто вводить свои данные и всё.

Кстати, пароль от кабинета можно будет менять хоть каждый день. Не записывайте его на бумажке и не храните в документах на компе. Зная логин, зайти никто никуда не сможет, а вот зная пароль – Ваши данные могут стать достоянием Ваших близких или сотрудников.

Так как взломать телефон через ПК предельно просто, то Вы можете следить сразу за 10 телефонами. К одному кабинету можно привязать 10 (!) устройств одновременно. На оплату это никак не сказывается.

Взлом телефона через компьютер еще удобен тем, на компьютере большой монитор и все данные будут буквально «перед глазами». Если Вы не сможете найти какие-нибудь данные, то смело пишите нашим консультантам. Они дежурят практически круглосуточно и всегда ответят на все Ваши вопросы сразу же в режиме реального времени.

Способ 4. Как взломать компьютер с телефона

Взлом компьютера не сильно отличается от взлома смартфона. Для этого нужно сделать:

Шаг 2. Перед установкой открыть руководство по взлому компа. И не путайте – для Android своя программа, для Windows совсем другая.

Шаг 3. Со своего телефона заходите на сайт и просматривайте всю информацию.

Можно не с телефона, а с этого же компьютера заходить и смотреть всё, что делали там за день, неделю, месяц.

Вот так можно взломать комп с телефона. Установка программы займет от силы 10 минут. Она после установки скрывается и ничем не проявляет своей активности. Кроме того, ее не нужно активировать, она автоматически начинает работать сразу же, как включается ПК.

Способ 5. Как взломать ноутбук через телефон

Взлом ноутбука это то же самое, что и взлом ПК через телефон. Поэтому установка программы для взлома ноута, ничем не отличается от установки программы для компа – это всё Windows. Установили, она скрылась, начала работать. Вы в любое время зашли со своего телефона в кабинет и просмотрели всю пересланную информацию.

Что даст взлом телефона

После того, как Вы установите на телефон прогу для взлома VkurSe и зайдете со своего ПК (телефона, планшета, ноутбука) на сайт в Ваш персональный кабинет, Вы будете поражены, насколько открытым для Вас станет взломанный телефон.

Вы сможете:

С помощью команд Вы сможете управлять взломанным телефоном со своего компьютера:

А если Вы сможете предоставить программе Root доступ, то возможности становятся поистине бесконечными. Но и без Root прав функционал настолько обширен, что взлом чужого телефона станет настоящим открытием для Вас – ведь это действительно реально и главное – доступно для любого человека. Просто скачали готовую программу – установили ее на нужный телефон – и всё.

Очень подробно о способах взлома социальных сетей на телефоне описано в статье « Узнайте как взломать пользователя любой соц.сети «.

Способ 6. Как взломать Айфон

Если Вам нужно взломать IPhone или IPad, тогда нужен такой софт, который работает на операционной системе iOS.Одной из таких слежек является программа mSpy для IPhone. Она позволит читать переписку в Интернете, слушать звонки и видеть местоположение человека. Программа на английском языке и сайт тоже. Но установка понятна и не должна вызвать проблем со стороны установщика. Предоставляется бесплатная демо-версия, во время которой можно попробовать осуществить взлом Айфона. если Вам все понравилось, тогда дальнейшую работу программы нужно будет оплатить.

Способ 7. Как дистанционно взломать телефон не имея доступа

Если Вы хотите взломать телефон Андроид, то такой возможности нет. Дистанционно на расстоянии не беря в руки аппарат можно взломать Айфон. Но, чтобы осуществить данный взлом, нужно знать всю информацию об учетной записи iCloud (настройка резервных копий на IPhone должна быть обязательна), идентификатор пользователя Apple ID и его пароль.

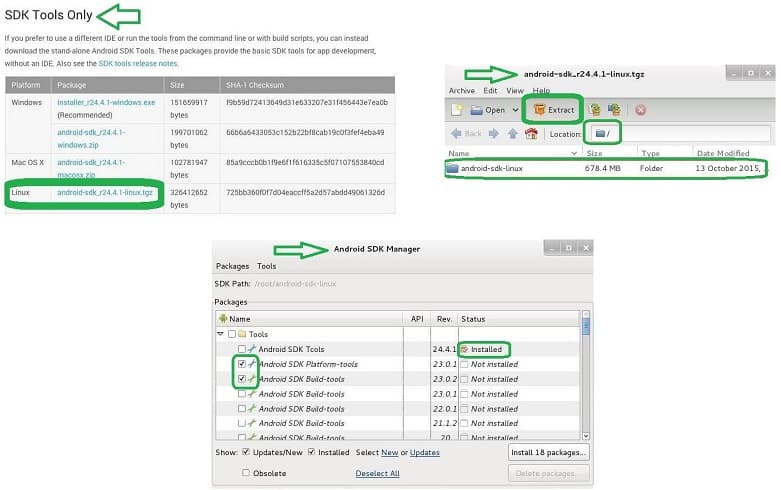

Способ 8. Взлом телефона Андроид с помощью Kali Linux

Сейчас мы узнаем, как взламывать Андроид через Kali Linux. Для этого Вам понадобится msfvenom – одна из самых удачных комбинаций Msfpayload и Msfencode.

Шаг 1. Запустить Kali Linux и открыть терминал.

Шаг 2. Установить ключевые библиотеки.

Эти библиотеки находятся в самом хранилище Кали и их можно скачать следующим образом: kali > apt-get > lib32stdc++6 lib32ncurses5 lib32zl

Шаг 3. Установить Android Software Developer Kit (SDK), скачав Linux kit.

Через любой браузер зайдите на их официальный сайт (никогда не скачивайте программы с неизвестных и сомнительных сервисов) и оттуда скачайте Linux kit.

Шаг 4. Извлечь загруженный файл в папку.

Шаг 5. Перейти к каталогу инструментов.

Каталог tools в каталоге Software Developer Kit находится: kali > cd/ android-pentest-framework /sdk/tools

Шаг 6. Запустить приложение для Android.

Для того, чтобы начать взлом Андроида необходимо активировать программу. Для этого нужно в строку ввести kali > /android и потом активировать из выпавшего меню все установочные файлы. После того, как Вы нажмете на «Installed», SDK загрузит Андроид в Ваш Кали.

Шаг 7. Построить Android Virtual Device Manager (AVDs).

Эти виртуальные устройства необходимо построить после того, как все пакеты из 6 шага будут загружены. Просто проходим на Device Definitions и нажимаем на Create (Создать).

Выберите и назовите (как Вам будет удобно) свои устройства, которые вы собираетесь взламывать и пропишите их в выпавшее меню. Сами настройки рекомендуем не трогать, они выставлены по умолчанию и будут работать на подавляющем большинстве Андроидов.

Шаг 8. Запустить виртуальный Андроид.

После того, как вы прописали нужные устройства (их может быть несколько), у Вас откроется AVD Name с этими устройствами. Теперь выбираем одно и нажимаем на «Start».

Необходимо набраться терпения, так как создание виртуального Андроида может занять до нескольких часов. После удачной инсталляции у Вас на рабочем столе должна появиться иконка программы Кали, которая и позволит взломать любой Android.

Шаг 9. Запустить Apache.

Шаг 10. Изменить конфигурации под Ваши телефоны с помощью текстового файла.

Перейдите к каталогу, пропишите и откройте там сам файл конфигурации.

Шаг 11. Отредактировать переменные IPADDRESS и SHELLIPADDRESS.

Теперь редактируем эти переменные и отображаем IP-адрес. Найти его в системе kali можно после того, как Вы введете слово ifconfig.

Шаг 12. Запускаем взлом телефона Андроид.

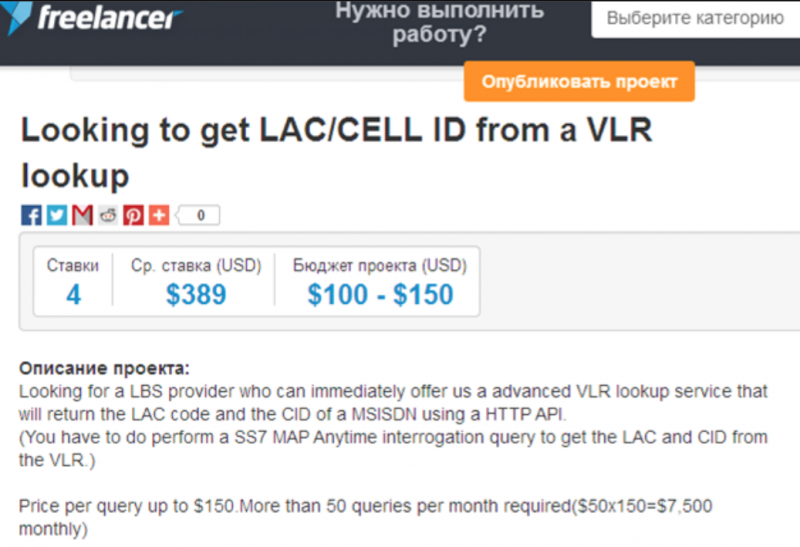

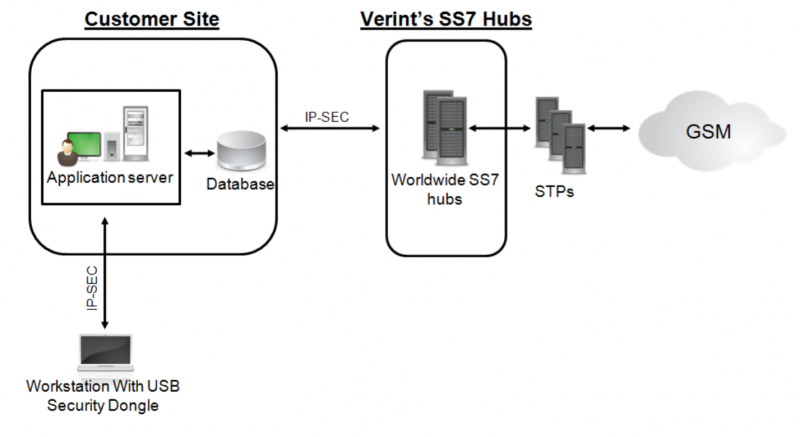

Способ 9. Взлом телефонов без доступа (на расстоянии)

Специальные устройства под названием «Ложные башни» или «Подставные вышки связи» помогут понять, как можно взломать телефоны на расстоянии через их «желание» подключиться к более сильной связи. Одними из самых лучших считаются Stingray и Imsi Catcher. Они похожи на довольно крупный смартфон или такой толстый планшет. Умеют полностью отслеживать пакеты данных, воровать всю информацию со смартфонов и отсылать нужные пакеты для установки на телефоны жертвы.

Специальные устройства под названием «Ложные башни» или «Подставные вышки связи» помогут понять, как можно взломать телефоны на расстоянии через их «желание» подключиться к более сильной связи. Одними из самых лучших считаются Stingray и Imsi Catcher. Они похожи на довольно крупный смартфон или такой толстый планшет. Умеют полностью отслеживать пакеты данных, воровать всю информацию со смартфонов и отсылать нужные пакеты для установки на телефоны жертвы.

Всем известно, что любой мобильный всегда ищет подключения к той связи, которая находится рядом и является более сильной в данный момент времени. Вот именно эту особенность и решили использовать хакеры для взлома мобильных. Они создали ложную башню, которая распространяет сильный источник связи. Именно к ней и подключится аппарат, который нужно хакнуть.

Другими словами, подставная вышка связи подменяет свои сильные сигналы, обычные мобильные, и перехватывает все сигналы в окрестности. Идентифицировав нужный аппарат, вышка ждет, когда тот подключится к ней и начинает взлом (прослушивание окружения, запись звонков и слежение за координатами). Таким образом она позволяет взламывать смартфоны без доступа к самим аппаратам, ничего на них не устанавливая.

Цена на такие аппараты колеблется от 1500$ до 50000. Но купить его крайне сложно. Так как, во-первых, это незаконное действие и оно преследуется законом практически во всех странах мира. Во-вторых, они не продаются в интернет-магазинах или в переходе в метро. В-третьих, производство подобных чемоданчиков-перехватчиков находится в секрете, а заказать их можно только с орденом и весомым аргументов через спецслужбы.

Способ 10. Взлом телефона с помощью разряженной батареи

Вот еще один достаточно интересный способ взлома телефона, если Вы не хотите устанавливать специальную программу VkurSe или не обладаете достаточными знаниями для полноценной хакерской атаки, но хотите быть в курсе того, что же на телефоне происходит. Но… телефон жертвы находится на графическом ключе и ВЫ бы очень хотели его разблокировать, чтобы быстренько просмотреть содержимое, пока человек купается, спит или мирно ужинает на кухне.

Шаг 1. Дождаться, когда на телефоне жертвы аккумулятор разрядиться до 15%.

Шаг 2. Как только вышло уведомление о низком заряде – никуда не нажимая просто открыть шторку телефона или «верхний» дисплей.

Шаг 3. Зажать пальцем любую кнопку и дождаться открытия режима настройки.

Шаг 4. Заходим во вкладку «Защита» и отключаем дисплей.

Всё, Вы взломали телефон и можете заходить в него. Но хотим обратить Ваше внимание на один нюанс – телефон должен быть не позднее 2015 года выпуска. В новых моделях, особенно на Андроид 9 и 10 версии эта лазейка (зайти на телефон минуя блокировку) уже прикрыта.

Еще несколько способов хакерского взлома подробно описаны в статье « Как хакеры ломают сайты – знать, чтобы защитить свой «.

Заключение

Подводя итог всему выше написанному, хочется сделать акцент на следующих моментах:

Подводя итог всему выше написанному, хочется сделать акцент на следующих моментах:

Теперь Вы знаете лучшие реально работающие способы взлома Андроида, которые доступны обычным пользователям, не имеющих специальных знаний (неспокойным родителям, ревнивым супругам, бдительным руководителям и так далее).

Если у Вас возникнут вопросы – пишите нашим онлайн-консультантам. Они ответят предельно быстро и четко.

Источник

По мнению большинства пользователей мобильных устройств, взлом телефона — это получение несанкционированного с хозяином устройства доступа к системным данным аппарата.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

На первый взгляд данное действие кажется противозаконным. Ведь современные мобильные устройства используют не только как средства связи с окружающим миром. В данный момент смартфоны — это хранилища огромного количества личной информации пользователя.

При взломе телефонного аппарата «злоумышленник» получает доступ ко всем интимным данным «жертвы». В том числе: фотографиям, видеозаписям, перепискам, заметкам, аккаунтам приложений, которые установлены на смартфоне. Для большинства людей подобный взлом равен проникновению в личную жизнь.

Кроме того, некоторые способы взломы предоставляет возможность управлять мобильным устройством «жертвы». То есть «злоумышленник» получает доступ практически ко всему функционалу смартфона: может совершать голосовые вызовы и отправлять текстовые сообщения, устанавливать или удалять интересующие сообщения, изменять системные настройки оборудования.

Но, несмотря на такой богатый функционал множества «шпионских» программ для взлома гаджетов, в основном, доступ к мобильному устройству другого пользователя использую исключительно ради получения необходимой взломщику личной информации абонента.

Зачем нужен взлом чужого телефона

Стоит понять, что взлом чужого телефона, это вторжение в личную жизнь человека, так как в настоящее время мобильные устройства являются не только средствами связи, но и хранилищами личной информации пользователя: фотографий, видеозаписей, а также переписки.

Поэтому пострадавшие от взлома смартфона могут обратить с заявлением в правоохранительные органы. В таком случае начнётся расследование по делу о внедрении в личную жизнь человека.

Однако, несмотря на огромные риски и даже грозящую уголовную ответственность на просторах Всемирной паутины можно найти множество способов взлома чужого мобильного устройства. Ведь спрос рождает предложение.

В основном, пытаются получить доступ к смартфону близкие друг другу люди. Например, родители, которые начинают волноваться за поведение своего ребёнка-подростка. Удалённый мониторинг смартфона позволяет им знать обо всех секретах их чада.

Также взлом телефона пользуется спросом в супружеских парах, в которых один из супругов начинает сомневаться в верности другого, а прочитать личные переписки — лучший способ уличить в измене.

Помимо этого к удалённому доступу мобильного устройства часто прибегают недоверчивые работодатели, чтобы проверить, как их подчинённый использует предоставленный ему служебный телефон.

Естественно, у пользователя могут быть свои причины взлома чужого смартфона, однако от этого данный процесс не становится менее противозаконным.

Какими способами можно взломать телефон

Существует два основных способа, которыми можно взломать чужой телефон:

- использование специализированных программ для удалённого доступа к мобильному устройству;

- обратиться к услугам компаний, которые предоставляют услуги взлома телефонов.

О конторах, которые обещают взломать чужой смартфон речь пойдёт далее, поэтому для начала разберём первый способ.

Получить данные через специализированную программу-шпион без сомнения наиболее лёгкий метод взлома чужого смартфона. Ведь для этого не требуется каких-либо специализированных навыков программирования от взломщика. Однако главным преимуществом такого рода приложения является то, что их практически невозможно обнаружить «жертве взлома».

Программы шпионы, в свою очередь, делятся на два основных вида:

- с доступом к мобильному устройству взлома;

- без доступа к смартфону «жертвы».

Первый приложения для «шпионажа» работают непосредственно на телефонном аппарате, доступ к которому взломщик хочет получить. Из-за этого возникает главная особенность данного вида программ: для взлома необходимо, чтобы программа-шпион была установлена на носителе.

То есть взломщик должен иметь физический доступ к интересующему его устройству. После установки, приложение начнёт загружать информацию с интересующего смартфона на специальный онлайн-сервер программы. Взломщик в свою очередь будет иметь доступ к данному хранилищу.

Физический доступ к мобильному устройству «жертвы» понадобится только один раз. В дальнейшем данные будут автоматически загружаться на онлайн-сервер.

Второй вид приложений-шпионов работает исключительно со смартфонами iPhone от компании Apple. Данные программы работают путём мониторинга специализированных облачных хранилищ, в случае с «яблочной» продукцией – это iCloud. Соответственно, для взлома смартфона не понадобится физический доступ к гаджету.

Однако у данного вида программ есть существенный недостаток — обновлённые данных «жертвы». Дело в том, что облачные хранилища обновляют информацию в определённые временные отрезки установленные пользователем. Поэтому просматривать данные в режиме онлайн не получится.

Приложения для удаленного доступа к чужому телефону

На рынке мобильных приложений существует множество программ, которые предоставляют своим пользователям получить удалённый доступ к чужим мобильным устройствам. Однако стоит учитывать, что на желание пользователей взломать смартфон другого абонента учитывается злоумышленниками, которые под видом программ-шпионов распространяют вирусы и другое вредоносное программное обеспечение, или же обманом изымают денежные средства.

В данной статье мы разберем следующие приложения для взлома чужого телефона:

- iKeymonitor;

- IP Webcam;

- mSPY;

- Spyzie.

Данное программное обеспечение проверено множеством пользователей, поэтому бояться за соответствие предоставляемых услуг не стоит.

Каждая из предоставленных в списке программ отличается собственным функционалом, поэтому разумнее будет рассмотреть представленные приложения-шпионы более детально.

iKeymonitor

iKeymonitor — популярное приложения для удалённого доступа к чужому электронному устройству.

Основной фишкой этой программы-шпиона является «кейлоггер». Эта специализированная функция, которая позволяет взломщику всё, что когда-либо было набрано на клавиатуре: сообщения, номера телефонов, логины и пароли.

Ещё один плюс данного программного обеспечения — кроссплатформенность. То есть приложение iKeymonitor можно использовать для взлома устройств как на устройствах работающих на операционной системе Android, так и на Айфонах с их iOS.

Чтобы взломать устройство с помощью программы iKeymonitor пользователю необходимо:

- Создать учётную запись на iKeymonitor.

- На мобильном устройстве, которое необходимо взломать, нужно перейти на сайт сайт и ввести свои данные пользователя.

- Зайти в загрузки и выбрать нужный файл, соответствующий параметрам аппарата — операционной системе, наличием или отсутствием рутинга/джейлбрейка.

- Установить выбранный файл на смартфоне.